Merhabalar, bugün ki makalemde size stp protolü, saldırı ve korunma yönlemleri hakkında bilgi vermeye çalışacağım. Son bölümde ise Rstp ve Mstp konfigurasyonları gerçekleştireceğiz.

Bir network kurarken öncelikli amacağımız her türlü şartta çalışmasını sağlayabilmektir. Bunun için aktif cihazlar üzerinde örneğin server, firewall vb. cihazlarda cluster yapıları kullanabiliyoruz. Network tarafında ise ring, mesh gibi topolojilerle her türlü fail durumuna karşı network’ümüzün haberleşmeye devam etmesini amaçlıyoruz. Birden fazla yedekli linklerin network üzerinde bir probleme sebep olmaması ve çalışmaya devam edebilmesi için STP protokolü bizler için büyük önem arz etmektedir.

STP Layer2 seviyesinde bir yönetim protokolüdür. Ağ döngüleri(loop), aynı hedefe giden iki veya daha fazla link’’in sonsuz bir döngüye girerek network içerisinde Broadcast storm(Yayın Fırtınası) oluşturur, bu durum tüm bant gelişliğini işgal eder, bunun sonucu olarak ağ kullanılamaz hale gelir. Stp protokolünü kullanma amacımız özet olarak, yedek hatların aktif kullanabilir halde bekletilmesi , en kısa ve en hızlı yoldan iletişime devam etmek ve network üzerinde oluşan ağ döngülerininin(loop) oluşumunu engellemek olarak kısaca özetleyebiliriz.

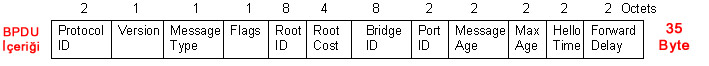

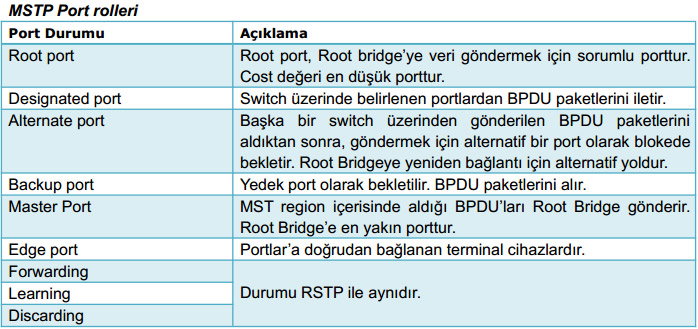

STP protokolü kullanılan network içerisinde bulunan switchler, her iki saniyede bir BPDU (Bridge Protocol Data Units) mesajı gönderirler, bpdu paketininn içerisinde bridge id, mac adresi, port id gibi bilgiler bulunur. Bridge id’si en düşük cihaz ortamda Root Bridge olarak atanır.

Tüm cihazların bridge id si aynı ise mac adresi küçük olan root bridge olarak seçilir. Network üzerindeki diğer switch’ler root bridge seçilen switch’e en yakın yolu açık tutarlar. Bu yolu seçerken değerlendirdiği kıstaslar network yolunun mesafesi, hop sayısı ve gidilen yolun bant genişliğidir. Bu hesaplama biçimine cost denilmektedir.

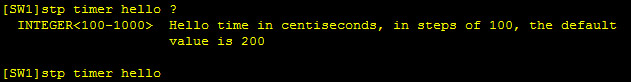

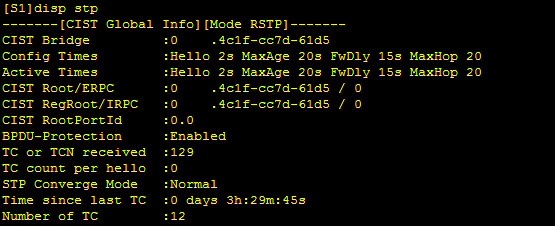

(Default modda Huawei S5700 switch’in stp değerleridir.)

Spanning Tree Protokolü çeşitleri global olarak STP, RSTP ve MSTP’dir. Diğer vendor’ların kendilerine özel protokolleride mevcuttur. Cisco’nun PVST ve RPVST olarak iki protokolü, ayrıca Juniper network’ün VSTP protokolü bulunmaktadır.

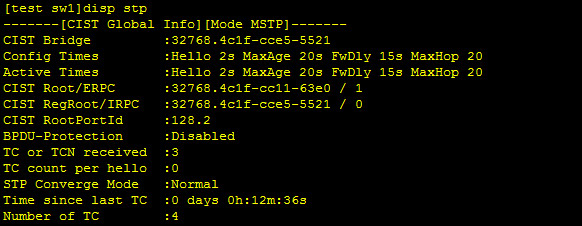

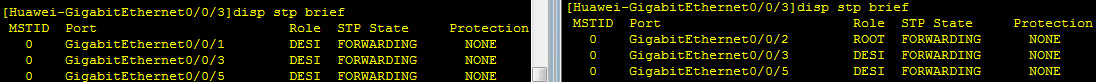

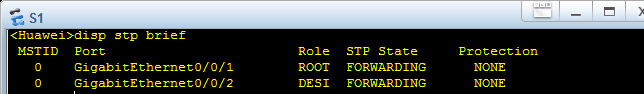

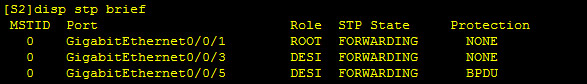

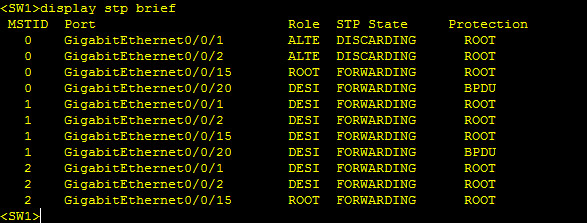

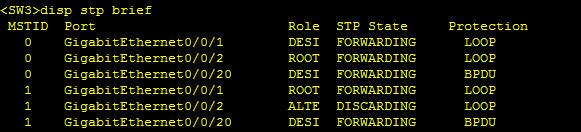

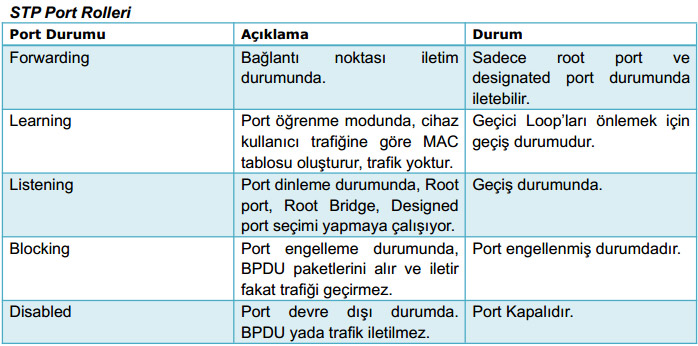

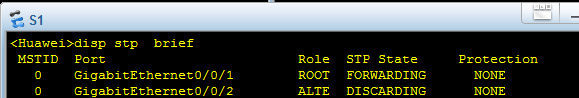

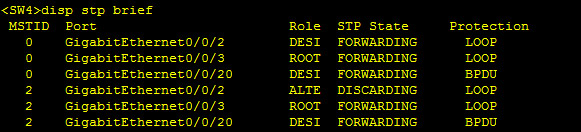

Aşağıdaki örnek bir stp durum tablosu görünmektedir.

MSTID : Instance ID’si

Port : Port İsmi

Role : Portun Rolü

STP State : İletim Durumu, atma, öğrenme v.s.

Protection : Koruma fonksiyon türü. Root Protection, BPDU Protection v.s.

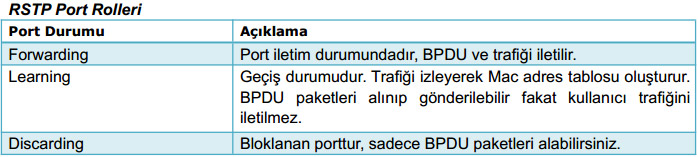

Peki stp, rstp ve mstp arasındaki farklar nelerdir ? Türkçe olarak ifade eder isek;

STP : Kapsayan ağaç protokolü (Spannig Tree Protokol)

RSTP : Hızlı kapsayan ağaç protololü (Rapid Spanning Tree Protokol)

MSTP : Çoklu kapsayan ağaç protokolü olarak ifade edebiliriz. (Multiple Spanning Tree Protocol)

Spannig Tree Protokol :

İlk geliştirilen protokoldür, amacı L2 seviyesinde oluşan döngüleri engellemektir. Root port harici portlar bloklanır. Aktif kullanılan root port’ta herhangi bir kesinti oluşması durumunda yeniden bir rota hesaplamaya ihtiyaç duyar, portun bloklamadan dinlemeye geçişi 20 saniye, dinlemeden öğrenmeye geçiş süresi 15 saniye, öğrenmeden yönlendirmeye geçiş süreside 20 saniyedir bu süre ortalama 55 saniyelik bir rota hesaplama süresi vardır.

![]()

Bu süre içerisinden hiçbir cihaz birbirlerine erişemez. Zaman duyarlı, kritik öneme sahip uygulamalar çalışan networklerde istenilen bir durum değildir.

RSTP – Rapid Spanning Tree Protokol :

Rstp stp’nin geliştirilmiş halidir. Zamanla 55 saniyelik bir süreyi tolere edemeyecek yeni ağlar kurulmaya başlanınca RSTP protokolü geliştirilmiştir. STP’den farklı olarak portu bloklama yerine discarding(yok etme) metodu kullanır. DESIGNATED durumundaki bloklanan (discartding) port cost hesabını yaparak hazır olarak beklemekte, Root portta oluşan herhangi bir arızada designated port devreye girmektedir. Bu süre farklı vendorlara göre 1sn ile max 15 sn arasındadır.

MSTP – Multiple Spanning Tree Protocol:

MSTP (Çoklu kapsayan ağaç protokolü) stp ve rstp protokollerinin geliştirilmiş halidir. Mstp Rstp gibi çalışır fakat Rstp’den ayıran farkı, switch üzerinde bulunan diğer linkler bloklanmaz, her linkten farklı vlanlar geçirerek bize yük dengeleme(Load balance) sağlar. Çalışan linklerde oluşan problemde ise üzerinde bulunan vlanı diğer linkler üzerine aktarır.

SPANNING TREE SALDIRILARI VE KORUNMA YÖNTEMLERİ

(STP ATTACH and PROTECTION)

SPANNING TREE ROOT PROTECTION

STP protokolünde her switch’in bir bridge id’si vardır. Rood bridge’nin priority değeri ayarlanmamış ise bunu mac adresi oluşturur. Root Bridge switch’inizin priority değerini 0 bile vermiş olsanız dahi, priority değeri 0 olan switch’inizden daha düşük mac adresli bir cihaz root bridge olarak seçilerek daha yüksek öncelikli BPDU paketleri alabilirsiniz.

Aldığınız daha düşük Bridge ID’li bpdu paketleri networkunuzde kullanlan root bridge’yi değiştirir. Bunun sonucu olarak, kendi paket iletim yolunu bırakarak, kendisine daha uzak ve performans bakımından daha kötü olan root bridge üzerinde trafiği akıtacaktır. Bunun sonucu olarak network performansınız olumsuz etkilenir.

Aynı şekilde saldırı sonucu root bridge olan switch’in enerjisini kesip vererek tekrar tekrar root bridge seçmek için hesaplama yapılacaktır, bu durum ise sizin için hedefe gitmeyen paketler demektir.

Bu durumu engellemek için network’ünüzde bulunan primary ve secondary root bridge durumundaki switch’lerin portlarına root-protection fonksiyonunu ekleyebilirsiniz.

[SW1-GigabitEthernet0/0/13]stp root-protection

Not :İnterface üzerinde sadece loop protection veya root protection fonksiyonlarından birini çalıştırabilirsiniz.

SPANNING TREE BPDU PROTECTION

Switch üzerinde access port’lara bağlanan pc ve sunucular STP hesaplamalarında daha hızlı geçiş sağlamak ve pclere gereksiz BPDU paketi gönderimini engellemek için edge port olarak yapılandırılır. Edge port’lardan BPDU paketleri aldığınızda spanning tree yeniden hesaplama yapmak ister(recalculates), bu nedenle network’ünüzde karışıklığa sebep olur ve port üzerinden BPDU paketi gelirse network’ümüzde loop oluşur ve atak alır. BPDU protection fonksiyonu, edge portlar üzerinden BPDU mesajı alınırsa port kapatılarak network’ümüz sağlıklı çalışmaya devam edecektir.

Örnek uygulama ;

<SW4>system-view

[SW4]interface GigabitEthernet 0/0/5

[SW4-GigabitEthernet0/0/5]stp edged-port enable

[SW4-GigabitEthernet0/0/5]quit

[SW4]stp bpdu-protection

Not : Network’ünüze milyon dolarlar harcasanız, tüm Core, distribution ve access switchleriniz yüzbinlerce dolardan oluşuyor olsa bile, bir son kullanıcının bilgisayarına giden kabloya aptal switch takar ve loop’a sokar ise bu problemi anlamanız ve çözmeniz saatlerimizi alabilir. Kullanabileceğiniz bu basit yöntemler ile rahat nefes alabilirsiniz :).

Not: Down olan interface’yi yeniden up hale getirmek gereklidir.

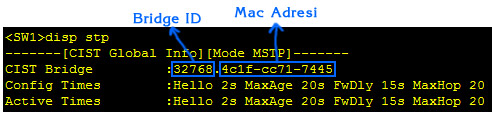

SPANNING TREE TC PROTECTION

TC protection özelliği sürekli topoloji değişikliğini bildiren BPDU paketlerini algılamak ve durdurmak için geliştirilmiştir. İyi konfigure edilmiş bir network sisteminde BPDU paketleri sadece Root Bridge olan switch tarafından gönderilir. Switch kendisinde bulunan Layer 1 bağlantıda hata tespit ederse Root porta TCN (Topology Change Notification) gönderir. TCN mesajları Root Bridge ulaştığı zaman Root Bridge tarafından bilgidilen Max Age, Forward Delay zamanlarını tüm network’e gönderir. TCN mesajını alan switch’ler mevcut mac tablolarını yeniler.

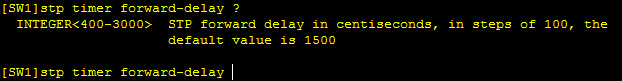

Root Bridge olan switch üzerinde MaXAge maksimum süre; En yüksek değer 4000 centisaniyedir 40 saniye’ye tekamül eder.

Forward-Delay süresini maksimum 3000 centisaniye, 30 saniyeye tekamül eder.

Maksimum Hello süresi 1000 centisaniye, 10 saniyeye tekamül eder.

Toplamda 2’şer dakikalık kesintilerle tekrar tekrar recalculates yaparak network’ünüz kullanılamaz hale gelir. Diğer vendor’ların switch’lerinde bu süreyi 5 dakikaya kadar çıkartılabilir. Bu tür bir atağı engellemek için Tc Protection özelliğini global modda uygulayabilirisniz.

[SW] stp tc-protection

Tc Protection özelliğini kullandığınızda saldırı yapan mac adres ve arp kayıtlarını silerek tekrar tekrar mac adresi girişini engeller.

Topoloji değişiklikleri hakkındak istatistikleri hakkında display stp topology-change komutu ile bilgi alabilirsiniz.

Not1: Tc Protection özelliğini network’ünüze bağlı olan tüm switch’ler üzerinde etkinleştirmeniz gerekmektedir.

SPANNING TREE SHARE-LINK PROTECTION

Share-link protection fonksiyonu Multi Spanning Tree aktif olan ve çift halka network switch senaryolarında kullanılır. Paylaşım linkinde bir hata oluşturğunda share-link protection Switch’in çalışma modunu zorla RSTP’ye çevirir. Bu fonksiyon loop oluşumlarını engellemek için Root Protection ile beraber kullanılır.

Kullanılımı ;

<S1>system-view

[S1]stp process process id

[S1]stp link-share-protection

[S1]

SPANNING TREE LOOP PROTECTION

Loop Protection, spanning tree protokol çalışan bir network üzerinde, bağlantı yığılması yada tek yönlü bağlantı hatası nedeniyle BPDU paketi alınamadığı durumdalarda, switch port rolünü yeniden seçrek BPDU ve kullanıcı trafiğini iletmeye devam eder. Stp BPDU mesajını alamadığında topolojisi içerisindeki engellediği alternate durumunda bulunan portunu açarak designated durumuna çevirir. Bu durum network’ünüzün sonsuz döngüye girmesine sebep olur. Bu tür durumlar için loop protection fonksiyonu geliştirilmiştir. STP topolojilerinde ROOT ve ALTERNATE portlarında aktif edilmelidir.Bu konuyu bir örnekle açmak istiyorum,

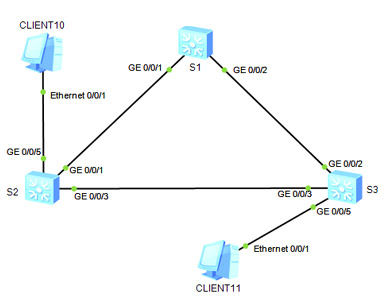

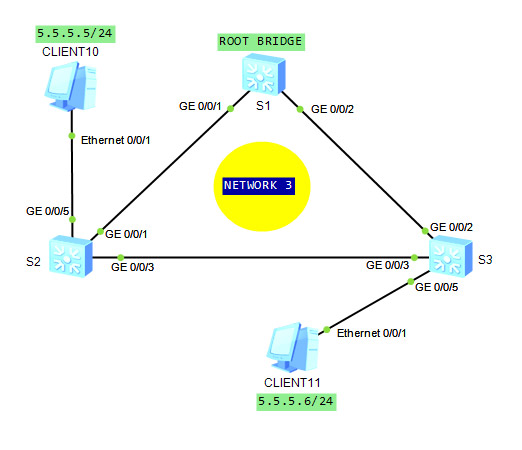

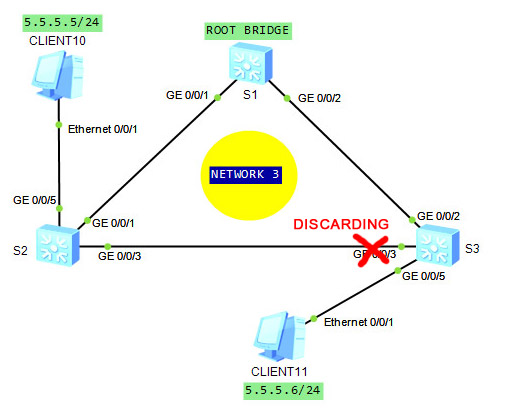

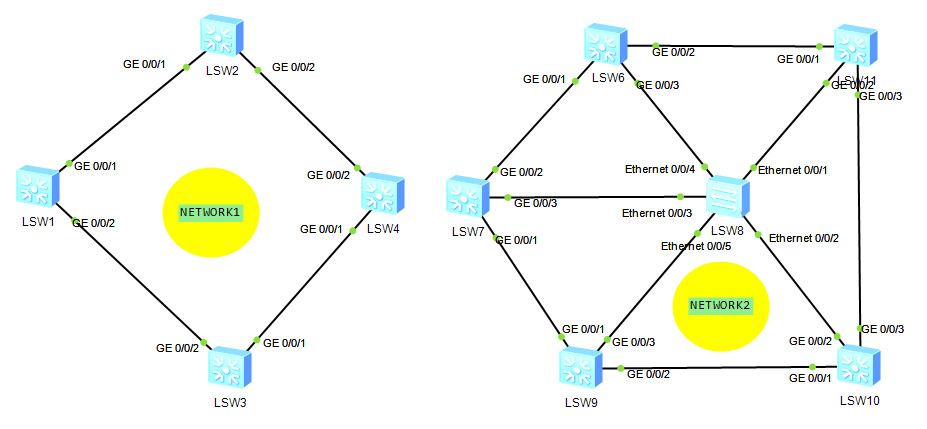

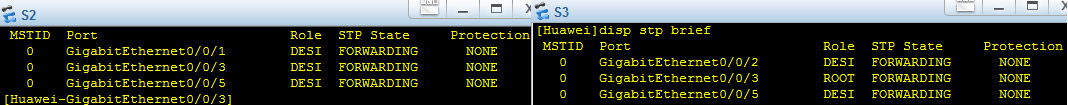

Yukarıdaki örnek topolojide S1, S2 ve S3 switch’imizi inceliyoruz. Herhangi bir konfigurasyon yapılmadan S2 switch’imizde GigabitEthernet 0/0/3 interface’si Designed rolünde Forwarding durumundadır. S3 switch’inde Root rolünde Forwarding durulundadır. S1 switch üzerinde 0/0/1 root, 0/0/2 interface’si Alternate durumundadır. Şimdi biz S2 switch’imizden BPDU paketi göndermesini keseceğiz ve port durumlarını inceleyeceğiz.

[S2]interface GigabitEthernet 0/0/3

[S2-GigabitEthernet0/0/3]stp bpdu-filter enable

Bpdu-filter enable komutunu uygulayarak 0/0/2 portundan bpdu paketlerini durdurduk. S2 0/0/3 interface’si root rolünü bırakarak designated durumuna geçti, port durumu bpdu ve trafiği iletmeye devam etmektedir ve S1 switch’i 0/0/2 interface’sini Discarding durumundan Forwarding durumuna almıştır ve network loop’a girmiştir.

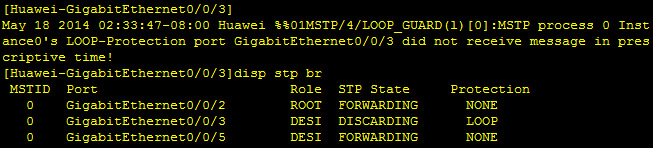

S3 Switch’imizde Loop protection fonksiyonunu aktif ettiğimiz zaman 0/0/3 interface’inin bpdu mesajı alınamadığını uyarını vermiş ve port durumunu Discarding’ yapmıştır.

Görüldüğü gibi loop protection fonksiyonu’nu kullanarak network’ümüzü loop’a girmekten korumuş olduk.

Kullanılımı ;

<SW3>system-view

[SW3]interface GigabitEthernet 0/0/5

[SW3-GigabitEthernet0/0/5]stp loop-protection

[SW3-GigabitEthernet0/0/5]quit

Not: İnterface üzerinde Loop protection yada Root protection fonksiyonlarından birini kullanabilirsiniz.

Örnek olarak RSTP ve MSTP konfigurasyonları gerçekleştireceğiz..

Örnek 1, RSTP Konfigurasyonu ;

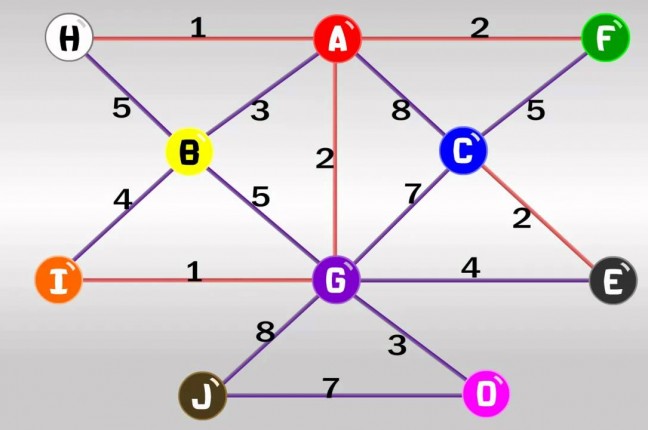

Yukarıdaki Network 3 topolojine göre RSTP konfigurasyonu gerçekleştireceğiz.

Switch S1 Konfigurasyon ;

<S1>system-view

[S1]vlan 100

[S1]stp enable

[S1]stp mode rstp

[S1]stp instance 0 priority 0

[S1]stp pathcost-standard legacy

[S1-GigabitEthernet0/0/1]stp root-protection

[S1-GigabitEthernet0/0/2]stp root-protection

Switch S2 Konfigurasyon ;

<S2>system-view

[S2]vlan 100

[S2]stp enable

[S2]stp mode rstp

[S2]stp pathcost-standard legacy

[S2]stp bpdu-protection

[S2]stp tc-protection

[S2]interface GigabitEthernet 0/0/1

[S2-GigabitEthernet0/0/1]port link-type trunk

[S2-GigabitEthernet0/0/1]port trunk allow-pass vlan 100

[S2-GigabitEthernet0/0/1]stp loop-protection

[S2]interface GigabitEthernet 0/0/3

[S2-GigabitEthernet0/0/3]port link-type trunk

[S2-GigabitEthernet0/0/3]port trunk allow-pass vlan 100

[S2]interface GigabitEthernet 0/0/5

[S2-GigabitEthernet0/0/5]port link-type access

[S2-GigabitEthernet0/0/5]port default vlan 100

[S2-GigabitEthernet0/0/5]stp edged-port enable

Switch S3 Konfigurasyon ;

<S3>system-view

[S3]vlan 100

[S3]stp enable

[S3]stp mode rstp

[S3]stp pathcost-standard legacy

[S3]stp bpdu-protection

[S3]stp tc-protection

[S3]interface GigabitEthernet 0/0/1

[S3-GigabitEthernet0/0/2]port link-type trunk

[S3-GigabitEthernet0/0/2]port trunk allow-pass vlan 100

[S3-GigabitEthernet0/0/2]stp loop-protection

[S3]interface GigabitEthernet 0/0/3

[S3-GigabitEthernet0/0/3]port link-type trunk

[S3-GigabitEthernet0/0/3]port trunk allow-pass vlan 100

[S3-GigabitEthernet0/0/3]stp loop-protection

[S3]interface GigabitEthernet 0/0/5

[S3-GigabitEthernet0/0/5]port link-type access

[S3-GigabitEthernet0/0/5]port default vlan 100

[S3-GigabitEthernet0/0/5]stp edged-port enable

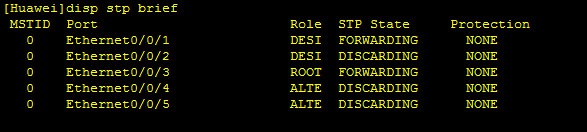

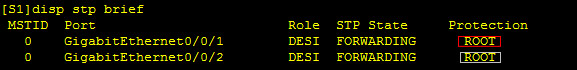

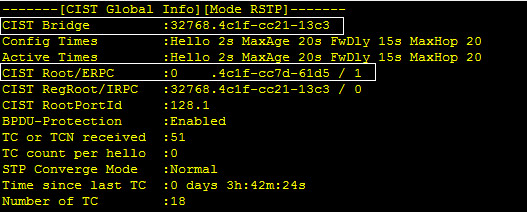

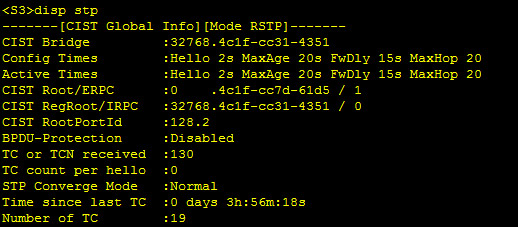

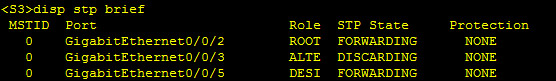

Yukarıdaki konfigurasyonumuza göre çıktımız aşağıdaki gibidir. S1 switch Root Bridge olmuştur.

Root Bridge switch’in tüm portları forwarding durumundadır.

S2 Switch’imiz default olarak 32768 prioty değerini almıştır. Root Bridge olarak S1 switch’ini görmektedir.

S2 switch’imiz S1’den gelen en yakın link root port olmuştur. (GigabitEthernet0/0/1). Global modda açtığımız bpdu-protection fonksiyonu otomatikman edged-port olan inteface’yi korumaktadır.

S3 Switch’imiz default olarak 32768 prioty değerini almıştır. Root Bridge olarak S1 switch’ini görmektedir.

S3 switch’imiz Root bridge olan S1’den gelen en yakın link root port olmuştur. (GigabitEthernet0/0/2). Network’ü loop’a sokan GigabitEthernet0/0/3 DISCARDING olmuştur.

Topolojimizin son durumunu görelim.

RSTP GigabitEthernet0/0/3 interface’ini Discarding yaparak network’ümüzü sonsuz döngüye girmekten korumuştur. GigabitEthernet0/0/2 üzerinde bir arıza olması durumunda cost hesabı hazır durumda olarak devreye girecektir.

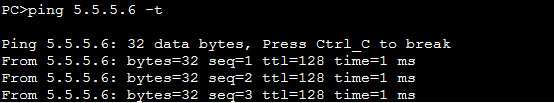

5.5.5.5 ip adresli pc’den(Client10), 5.5.5.6 ip adresli Client11’e gönderdiğimiz pingler de herhangi bir kayıp olmadan stabil şekilde çalıştığını görmekteyiz.

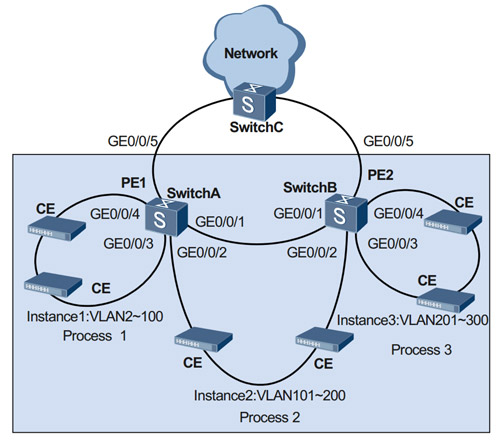

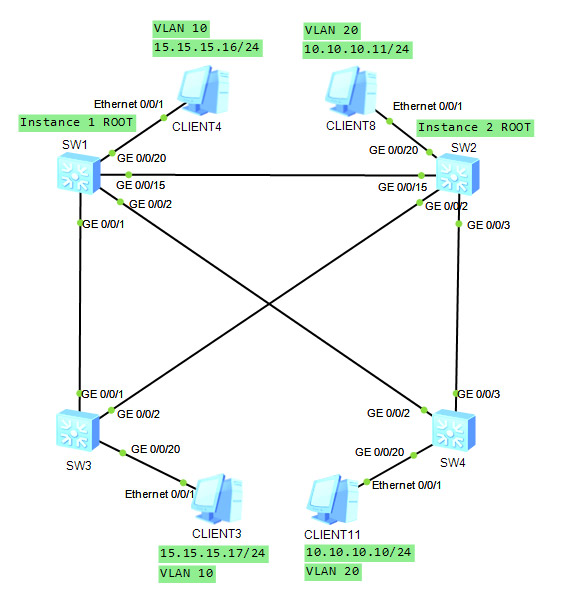

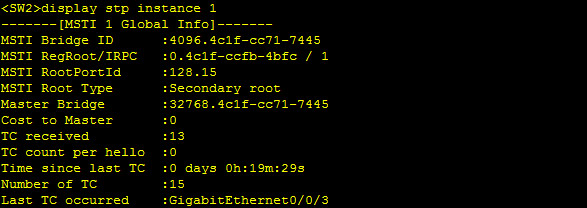

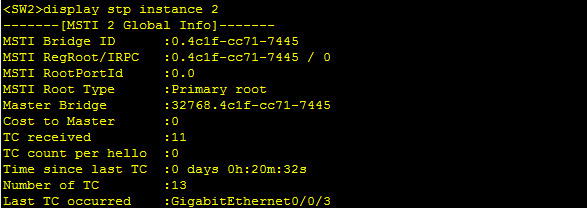

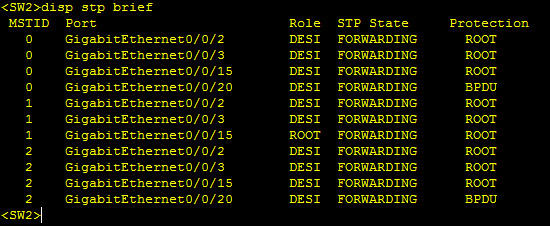

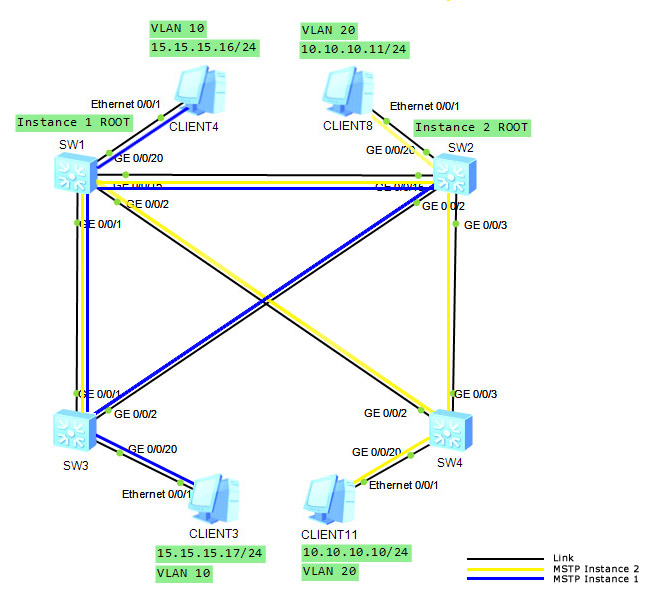

Örnek 2, MSTP Konfigurasyonu ;

Yukarıda L2 bir ağ topolojimiz bulunmaktadır. Instance 1 üzerin vlan 5 ve 10, instance 2 üzerinde vlan 15 ve 20 bulunmaktadır. SW1 Instance 1’de Root Bridge, SW2 Instance 2 üzerinde Root Bridge’dir. Client 3 ve5 vlan10’a, Client 8 ve 11 vlan 20’ye access durumdadır. Daha önceki bahislerimizde de RSTP ile MSTP yi ayıran en önemli özellik Rstp de 1 port Forwarding durumda iken diğer portlar Discarding durumda, Mstp’de tüm portlar Forwarding durumunda paket transferlerine devam etmektedirler.

SW1 KONFIGURASYON;

<SW1> system-view

[SW1] stp enable

[SW1] stp mode mstp

[SW1] stp region-configuration

[SW1-mst-region]region-name MSTP1

[SW1-mst-region]instance 1 vlan 5 10

[SW1-mst-region]instance 2 vlan 15 20

[SW1-mst-region]check region-configuration (Oluşturduğumuz konfigurasyonu kontrol ediyoruz.)

Admin configuration

Format selector :0

Region name :MSTP1

Revision level :0

Instance VLANs Mapped

0 1 to 4, 6 to 9, 11 to 14, 16 to 19, 21 to 4094

1 5, 10

2 15, 20

[SW1-mst-region]active region-configuration (Oluşturduğumuz region’u aktif ediyoruz.)

Info: This operation may take a few seconds. Please wait for a moment…done.

[SW1]stp instance 1 root primary

[SW1]stp instance 2 root secondary

[SW1]stp pathcost-standard legacy

[SW1]stp bpdu-protection

[SW1]stp tc-protection

[SW1-GigabitEthernet0/0/1]port link-type trunk

[SW1-GigabitEthernet0/0/1]port trunk allow-pass vlan 5 10 15 20

[SW1-GigabitEthernet0/0/1]stp root-protection

[SW1-GigabitEthernet0/0/1]quit

[SW1-GigabitEthernet0/0/2]port link-type trunk

[SW1-GigabitEthernet0/0/2]port trunk allow-pass vlan 5 10 15 20

[SW1-GigabitEthernet0/0/1]stp root-protection

[SW1-GigabitEthernet0/0/2]quit

[SW1-GigabitEthernet0/0/15]port link-type trunk

[SW1-GigabitEthernet0/0/15]port trunk allow-pass vlan 5 10 15 20

[SW1-GigabitEthernet0/0/15]stp loop-protection

[SW1-GigabitEthernet0/0/15]quit

[SW1-GigabitEthernet0/0/20]port link-type access

[SW1-GigabitEthernet0/0/20]port default vlan 10

[SW1-GigabitEthernet0/0/20]stp edged-port enable

SW 2 KONFIGURASYON;

<SW2> system-view

[SW2] stp enable

[SW2] stp mode mstp

[SW2] stp region-configuration

[SW2-mst-region]region-name MSTP1

[SW2-mst-region]instance 1 vlan 5 10

[SW2-mst-region]instance 2 vlan 15 20

[SW2-mst-region]active region-configuration

Info: This operation may take a few seconds. Please wait for a moment…done.

[SW2]stp instance 1 root secondary

[SW2]stp instance 2 root primary

[SW2]stp pathcost-standard legacy

[SW2]stp bpdu-protection

[SW2]stp tc-protection

[SW2-GigabitEthernet0/0/2]port link-type trunk

[SW2-GigabitEthernet0/0/2]port trunk allow-pass vlan 5 10 15 20

[SW2-GigabitEthernet0/0/2]stp root-protection

[SW2-GigabitEthernet0/0/2]quit

[SW2-GigabitEthernet0/0/3]port link-type trunk

[SW2-GigabitEthernet0/0/3]port trunk allow-pass vlan 5 10 15 20

[SW2-GigabitEthernet0/0/3]stp root-protection

[SW2-GigabitEthernet0/0/3]quit

[SW2-GigabitEthernet0/0/15]port link-type trunk

[SW2-GigabitEthernet0/0/15]port trunk allow-pass vlan 5 10 15 20

[SW2-GigabitEthernet0/0/15]stp loop-protection

[SW2-GigabitEthernet0/0/15]quit

[SW2-GigabitEthernet0/0/20]port link-type access

[SW2-GigabitEthernet0/0/20]port default vlan 10

[SW2-GigabitEthernet0/0/20]stp edged-port enable

SW 3 KONFIGURASYON;

<SW3> system-view

[SW3] stp enable

[SW3] stp mode mstp

[SW3] stp region-configuration

[SW3-mst-region]region-name MSTP1

[SW3-mst-region]instance 1 vlan 5 10

[SW3-mst-region]instance 2 vlan 15 20

[SW3-mst-region]active region-configuration

Info: This operation may take a few seconds. Please wait for a moment…done.

[SW3]stp pathcost-standard legacy

[SW3]stp bpdu-protection

[SW3]stp tc-protection

[SW3-GigabitEthernet0/0/1]port link-type trunk

[SW3-GigabitEthernet0/0/1]port trunk allow-pass vlan 5 10 15 20

[SW3-GigabitEthernet0/0/1]stp loop-protection

[SW3-GigabitEthernet0/0/2]quit

[SW3-GigabitEthernet0/0/2]port link-type trunk

[SW3-GigabitEthernet0/0/2]port trunk allow-pass vlan 5 10 15 20

[SW3-GigabitEthernet0/0/2]stp loop-protection

[SW3-GigabitEthernet0/0/2]quit

[SW3-GigabitEthernet0/0/20]port link-type access

[SW3-GigabitEthernet0/0/20]port default vlan 10

[SW3-GigabitEthernet0/0/20]stp edged-port enable

SW 4 KONFIGURASYON;

Konfigurasyon SW3 ile aynıdır.

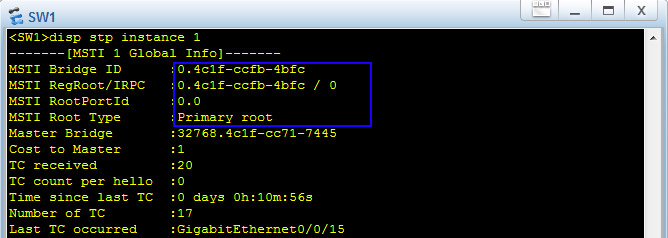

Konfigurasyon Sonucumuza bakalım.

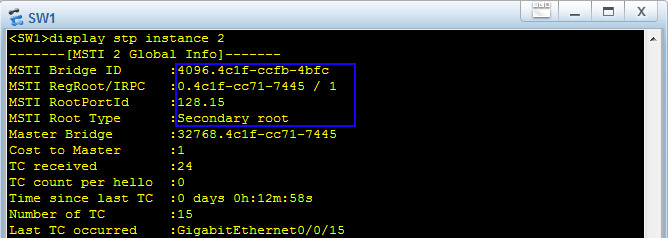

Belirlediğimiz şekilde instance 1 primary yaparak, priority 0 değerini almıştır, vlan 5 ve 10 için Root Bridge’dir. Instance 2 secondary root olarak priortiy 4096 değerini almıştır.

SW1 üzerindeki tüm portlar instance 1 için forwarding durumunda ve Instance 1 Root Bridge’dir.

SW2 instance 1 secondary olarak priority değeri 4096 almıştır.

SW2 üzerinde instance 2 primary’dir ve priority 0 alarak vlan 15 20 için root bridge olmuştur.

SW2 üzerindeki tüm portlar forwarding durumunda ve Instance 2 için Root Bridge’dir.

SW3 kendisine en yakın yol olan GigabitEthernet0/0/1 üzerinden haberleşmektedir. Kendisine daha uzak ve hop noktası fazla olan GigabitEthernet 0/0/2 portunu loop’a girmemek için Discarding yapmıştır.

SW4 İntance 2’ye ien yakın yol olan GigabitEthernet0/0/3 ile haberleşmektedir. Loop döngülerini engellemek için GigabitEthernet 0/0/2 portunu discarting yapmıştır.

Network’ümüzün trafik akış yönü aldığımız raporlara göre aşağıdaki gibidir.

Network’ümüz MSTP protokolü ile tam fail ve yük dengeleme ile problemsiz çalışmaktadır.

Not : Makale içerisinde kullanılan tüm komut ve konfigurasyonlar Huawei eNSP programı ve Huawei S5700 switch ile yapılmıştır.

Faydalı olması dileklerimle…

No related posts.

Haftanın Klibi

Desem Ki

Desem ki vakitlerden bir Nisan akşamıdır,

Rüzgarların en ferahlatıcısı senden esiyor,

Sende seyrediyorum denizlerin en mavisini,

Ormanların en kuytusunu sende gezmekteyim,

Senden kopardım çiçeklerin en solmazını,

Toprakların en bereketlisini sende sürdüm,

Senden tattım yemişlerin cümlesini.

Desem ki sen benim için,

Hava kadar lazım,

Ekmek kadar mübarek,

Su gibi aziz bir şeysin;

Nimettensin, nimettensin!

Desem ki...

İnan bana sevgilim inan,

Evimde şenliksin, bahçemde bahar;

Ve soframda en eski şarap.

Ben sende yaşıyorum,

Sen bende hüküm sürmektesin.

Bırak ben söyleyeyim güzelliğini,

Rüzgarlarla, nehirlerle, kuşlarla beraber.

Günlerden sonra bir gün,

Şayet sesimi farkedemezsen,

Rüzgarların, nehirlerin, kuşların sesinden,

Bil ki ölmüşüm.

Fakat yine üzülme, müsterih ol;

Kabirde böceklere ezberletirim güzelliğini,

Ve neden sonra

Tekrar duyduğun gün sesimi gökkubbede,

Hatırla ki mahşer günüdür

Ortalığa düşmüşüm seni arıyorum.

Cahit Sıtkı Tarancı

Kategoriler

Hacks – Threatpost

Hacks – Threatpost

- Tentacles of ‘0ktapus’ Threat Group Victimize 130 Firms 29 Ağustos 2022Over 130 companies tangled in sprawling phishing campaign that spoofed a multi-factor authentication system.

- iPhone Users Urged to Update to Patch 2 Zero-Days 19 Ağustos 2022Separate fixes to macOS and iOS patch respective flaws in the kernel and WebKit that can allow threat actors to take over devices and are under attack.

- APT Lazarus Targets Engineers with macOS Malware 17 Ağustos 2022The North Korean APT is using a fake job posting for Coinbase in a cyberespionage campaign targeting users of both Apple and Intel-based systems.

- Black Hat and DEF CON Roundup 15 Ağustos 2022‘Summer Camp’ for hackers features a compromised satellite, a homecoming for hackers and cyberwarfare warnings.

- New Hacker Forum Takes Pro-Ukraine Stance 11 Ağustos 2022A uniquely politically motivated site called DUMPS focuses solely on threat activity directed against Russia and Belarus

- Cisco Confirms Network Breach Via Hacked Employee Google Account 11 Ağustos 2022Networking giant says attackers gained initial access to an employee’s VPN client via a compromised Google account.

Leave a reply