Kablosuz ağlarda sadece yetkili kullanıcıların ağa erişimini ve kişisel verinin gizliliğini sağlamak için kullanılan en güvenli protokol WPA2 (Wi-Fi Protected Access 2) protokolü olarak biliniyor. WPA2 şifresini kırmak için sadece sözlük (dictionary) veya kaba kuvvet (brute force) saldırıları yapılabiliyor. Ancak WPA2’nin güçlü şifreleme teknolojisi sayesinde bu işlem haftalar, aylar hatta güçlü bir şifre kullanılmışsa yıllar boyu sürebiliyor. Bu yüzden, WPA2 protokolünün kırılması çok zor bir şifreleme sistemine sahip olduğu kabul edilir.

Kablosuz ağlarda sadece yetkili kullanıcıların ağa erişimini ve kişisel verinin gizliliğini sağlamak için kullanılan en güvenli protokol WPA2 (Wi-Fi Protected Access 2) protokolü olarak biliniyor. WPA2 şifresini kırmak için sadece sözlük (dictionary) veya kaba kuvvet (brute force) saldırıları yapılabiliyor. Ancak WPA2’nin güçlü şifreleme teknolojisi sayesinde bu işlem haftalar, aylar hatta güçlü bir şifre kullanılmışsa yıllar boyu sürebiliyor. Bu yüzden, WPA2 protokolünün kırılması çok zor bir şifreleme sistemine sahip olduğu kabul edilir.

Ancak, WPA2 protokolünde kritik bir güvenlik açığı bulunduğu iddia edildi. Bu iddiayı dile getiren ise, kablosuz ağlara yönelik güvenlik çözümleri getiren bir firma. İddiaya göre 1232 sayfalı IEEE 802.11 standardının 196. sayfasında yer alan bir işlemin bu açıklığa sebep olduğu belirtiliyor. Bu yüzden firma yetkilileri açıklığa “Hole 196” (Açık 196) ismini verdiler.

Bu açıklık, bir saldırganın WPA2 şifreleme sistemini ve kimlik doğrulama mekanizmasını devre dışı bırakması sonucu, Erişim Noktasına (Access Point – AP) bağlanan cihazların güvenlik açıklıklarını taramasına, cihazlara zararlı yazılım yüklemesine ve kişisel/kurumsal bilgileri ele geçirmesine yol açabilmekte. Aynı zamanda açıklığın gerçeklenmesinin (exploit) oldukça kolay ve basit olduğu da belirtiliyor.

Açıklığın temelini, kablosuz ağa erişime yetkilii cihazlar tarafından kullanılan Geçici Grup Anahtarı (Group Temporal Key – GTK) oluşturmaktadır. WPA2 ağlarında, Erişim Noktası GTK anahtarını kullanarak grup-adresli veri trafiğini şifrelemekte ve istemciler de GTK anahtarını kullanarak şifreli trafiği çözmektedir. Ama yetkilendirilmiş bir istemci, GTK ile şifrelenmiş sahte paketler üreterek, diğer istemcilerin trafiğini dinlemeyebilmekte, diğer yetkilendirilmiş kullanıcıların gönderdiği veriyi ele geçirebilmekte veya Wi-Fi cihazlara açıklık taraması gerçekleştirebilmektedir.

Bu durumda şunu belirtebiliriz: açıklığı ancak Erişim Noktasına bağlanabilen ve yetkili kullanıcıların paylaştığı GTK anahtarını bilen bir iç saldırgan gerçekleyebilir. Yani, Erişim Noktası’na erişmeye yetkili olmayan bir cihaz açıklığı gerçekleyememektedir. Ancak, bu durum bile endişe vermesi açısından yeterlidir. Çünkü araştırmalara göre saldırıların çoğunluğu iç saldırganlar (kurum çalışanları vs…) tarafından gerçekleştirilmektedir[3 ,4 ].

Bununla birlikte, Hole196 açıklığı şifreleme anahtarının kırılmasına sebep olmamaktadır. Yani, açıklık AES şifreleme sisteminde veya 802.1x kimlik doğrulama sisteminde bir zaafiyete sebep olmamaktadır.

Peki iç saldırgan bu açıklığı nasıl kullanabiliyor. ilk olarak ARP zehirleme yöntemiyle aradaki adam saldırısı (man-in-the-middle attack) gerçekleştirebiliyor. İkincisi, diğer yetkili kullanıcılara zararlı kod gönderebiliyor. Ayrıca, Servis Dışı Bırakma (Denial of Service) saldırısı gerçekleştirebiliyor.

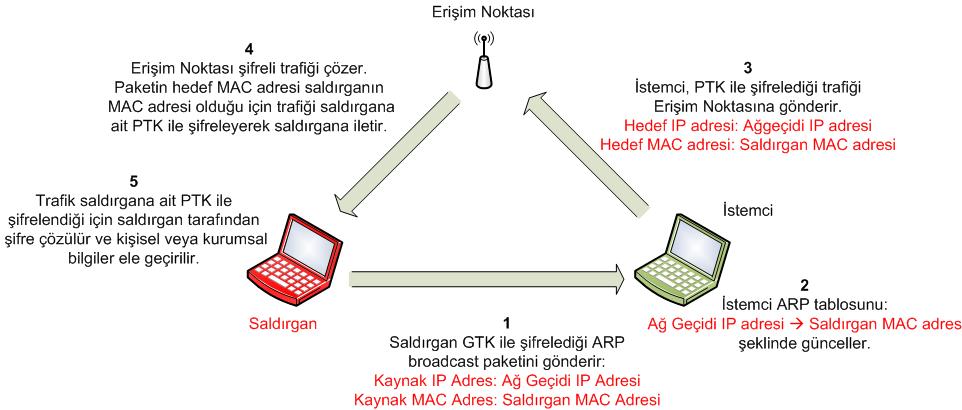

Aradaki adam saldırısını gerçekleştirmek için sahte MAC adresi (MAC Address Spoofing) kullanılımaktadır. Saldırgan gönderdiği GTK ile şifrelenmiş paketle ARP isteğinde bulunmaktadır. ARP isteği, ağgeçidinin gerçek IP adresini, saldırgana ait cihazın ise MAC adresini içermektedir. Saldırgan tarafından gönderilen paketleri alan bütün istemciler, ağgeçidinin IP adresi ile saldırganın MAC adresini eşleştirerek, ARP tablolarını güncellemektedir. ARP tabloları zehirlenen bütün istemciler, kendi özel anahtarlarıyla (PTK) şifreledikleri trafiği, hedef MAC adresi saldırganın MAC adresi tanımlı olduğu halde Erişim Noktasına gönderir. Erişim Noktası trafiği çözer ve saldırgana ait özel anahtarla şifreleyerek trafiği saldırgana iletir. Saldırgan ise bu trafiği çözerek kişisel (veya kurumsal) bilgileri ele geçirebilir. Saldırgan trafiği ağgeçidine göndererek, istemcilerin şüphelenmesini engelleyebilir. Böylece saldırgan, istemci ile internet arasında bir ağgeçidi gibi davranarak, istemci tarafından iletilen veya istemciye gelen bütün trafiği dinleyebilir.

Bu açıklığı kapatmak için kullanıcıların yapabileceği bir çözüm bulunmamaktadır. Ayrıca, açıklığa IEEE 802.11 standardı çerçevesinde de henüz bir çözüm yoktur. Açıklık ancak, istemcilerin ortak GTK kullanması yerine, her bir istemci için farklı GTK’lar üretilmesi ile çözülebilir.

Kaynak:

[1] http://www.infosecurity-us.com/blog/2010/7/23/wpa2-exposed-with-hole-196-vulnerability/189.aspx

[2] http://www.airtightnetworks.com/home/airtight-media/webinars/wpa2-hole196-vulnerability.html

No related posts.

Haftanın Klibi

Desem Ki

Desem ki vakitlerden bir Nisan akşamıdır,

Rüzgarların en ferahlatıcısı senden esiyor,

Sende seyrediyorum denizlerin en mavisini,

Ormanların en kuytusunu sende gezmekteyim,

Senden kopardım çiçeklerin en solmazını,

Toprakların en bereketlisini sende sürdüm,

Senden tattım yemişlerin cümlesini.

Desem ki sen benim için,

Hava kadar lazım,

Ekmek kadar mübarek,

Su gibi aziz bir şeysin;

Nimettensin, nimettensin!

Desem ki...

İnan bana sevgilim inan,

Evimde şenliksin, bahçemde bahar;

Ve soframda en eski şarap.

Ben sende yaşıyorum,

Sen bende hüküm sürmektesin.

Bırak ben söyleyeyim güzelliğini,

Rüzgarlarla, nehirlerle, kuşlarla beraber.

Günlerden sonra bir gün,

Şayet sesimi farkedemezsen,

Rüzgarların, nehirlerin, kuşların sesinden,

Bil ki ölmüşüm.

Fakat yine üzülme, müsterih ol;

Kabirde böceklere ezberletirim güzelliğini,

Ve neden sonra

Tekrar duyduğun gün sesimi gökkubbede,

Hatırla ki mahşer günüdür

Ortalığa düşmüşüm seni arıyorum.

Cahit Sıtkı Tarancı

Kategoriler

Hacks – Threatpost

Hacks – Threatpost

- Tentacles of ‘0ktapus’ Threat Group Victimize 130 Firms 29 Ağustos 2022Over 130 companies tangled in sprawling phishing campaign that spoofed a multi-factor authentication system.

- iPhone Users Urged to Update to Patch 2 Zero-Days 19 Ağustos 2022Separate fixes to macOS and iOS patch respective flaws in the kernel and WebKit that can allow threat actors to take over devices and are under attack.

- APT Lazarus Targets Engineers with macOS Malware 17 Ağustos 2022The North Korean APT is using a fake job posting for Coinbase in a cyberespionage campaign targeting users of both Apple and Intel-based systems.

- Black Hat and DEF CON Roundup 15 Ağustos 2022‘Summer Camp’ for hackers features a compromised satellite, a homecoming for hackers and cyberwarfare warnings.

- New Hacker Forum Takes Pro-Ukraine Stance 11 Ağustos 2022A uniquely politically motivated site called DUMPS focuses solely on threat activity directed against Russia and Belarus

- Cisco Confirms Network Breach Via Hacked Employee Google Account 11 Ağustos 2022Networking giant says attackers gained initial access to an employee’s VPN client via a compromised Google account.

Leave a reply